W naszej codziennej pracy, często spotykamy się z problemami zainfekowanych stron, które dla ich właścicieli przynoszą więcej kłopotów niż pożytku. W tym poście poruszymy temat przyczyn, skutków oraz sposobów na radzenie sobie z tym problemem.

Przyczyny zainfekowania strony www

W teorii: może być ich dziesiątki. W praktyce głównych przyczyn jest kilka.

Brak regularnych aktualizacji. Jeśli strona internetowa nie jest aktualizowana na bieżąco, niezależnie od tego na jakim systemie CMS działa, to jeden z głównych i najczęstszych przyczyn problemów. System CMS, motyw, wtyczki – to wszystko może zawierać potencjalne luki w zabezpieczeniach, które przez Twórców są regularnie „łatane” w aktualizacjach i tylko ich zastosowanie zapobiega incydentom związanym z bezpieczeństwem.

Nieaktualne PHP, SQL na serwerze. Stare wersje PHP, czy silnika baz danych to kolejny czynnik wpływający na bezpieczeństwo strony. Podobnie jak w przypadku systemu CMS te silniki są regularnie aktualizowane, rozwijane a wykryte luki są naprawiane. Jeśli przez niewiedzę korzystamy z ich starszych wersji to w połączeniu z nieaktualnym systemem CMS mamy już „atrakcyjne combo” dla potencjalnych atakujących.

Niesprawdzone wtyczki, motywy lub customowy kod. Te elementy to bardzo częsta przyczyna problemów. Dla przykładu – jeśli używamy np. WordPress. Wtyczek i motywów do wyboru jest cała masa. Od dostępnych w oficjalnym repozytorium, poprzez takie, które możemy kupić na stronach twórców, kończąc na customowych rozwiązaniach pisanych przez programistę. Tutaj jako właściciel strony www nie mamy zbytnio możliwości przeciwdziałania. Musimy zaufać Twórcy, programiście, którzy tworzą dane rozwiązanie i oczywiście nie zapominać o regularnych aktualizacjach danej wtyczki lub motywu. Gorzej w przypadku customowego kodu, który został napisany przez firmę lub osobę której zleciliśmy wykonanie strony www. Tutaj albo dana osoba, firma zapewnia wsparcie i rozwój rozwiązań kompatybilny z przyszłymi aktualizacjami systemu CMS, albo mamy potencjalny problem wynikający z kodu, który ciężko jest przeanalizować nam nie znając się na tym.

Słabe hasła, brak skonfigurowanych zabezpieczeń. Stosowanie prostych haseł w połączeniu z brakiem zabezpieczenia logowania do zaplecza systemu CMS, lub brakiem innych ustawień utrudniających nieautoryzowany dostęp do strony to kolejny punkt zapalny. Znowu na przykładzie WordPress – jeśli nie mamy odpowiednio skonfigurowanych ustawień po stronie serwera, WordPressa, lub żadnej wtyczki od zabezpieczeń, potencjalnie narażamy się na wiele znanych prób ataku. Czy to na stronę logowania, czy dostępu do plików WP, które są lubiane przez atakujących.

Inne możliwości. Nawet najlepiej zabezpieczona strona www nie jest w pełni odporna na ataki, jeśli napastnik znajdzie inną drogę dostępu. Czasem jest to ścieżka, której wcale byśmy się nie spodziewali. Wyobraźmy sobie, że cyberprzestępca włamuje się na naszą skrzynkę e-mail. Wśród wiadomości mogą znaleźć się dane logowania do panelu strony czy serwera. Wystarczy też kliknięcie w złośliwy link w e-mailu, aby nasz komputer został zainfekowany. Kolejne ryzyko to przechowywanie haseł w plikach lub przeglądarce w formie niezaszyfrowanej lub w plikach tekstowych. Jeśli urządzenie zostanie zainfekowane, te dane mogą trafić w ręce atakującego.

Skutki – czyli jak zainfekowana strona może narobić nam problemów

Zainfekowana strona www to źródło problemów na wielu płaszczyznach.

Komunikaty wyświetlane potencjalnym Klientom. Wejście na zainfekowaną stronę może powodować wyświetlanie się użytkownikowi komunikatu o wejściu na niebezpieczną stronę (zgłaszane przez przeglądarkę lub program antywirusy). Może powodować przekierowania na zewnętrzne adresy – co może zdezorientować użytkownika. Takie sytuacje mogą wpłynąć na reputację firmy.

Gorsze SEO – częstym atakiem, który można spotkać np. na WP jest wstrzykiwanie tysięcy spamowych linków, które potem indeksuje Google. Indeksuje coś czego nie chcielibyśmy. Linki promujące produkty, usługi zewnętrznych firm – często podejrzanych. Mogą zostać również zmienione metatagi głównych stron, a to już mocno zaburza widoczność strony pod słowa kluczowe pod które byśmy chcieli.

Ryzyko utracenia danych osobowych. Przechowywane w stronie dane osobowe – np. konta klientów, wysyłane formularze kontaktowe z numerami telefonu, mailami, dane dotyczące zamówień (jeśli mamy sklep) to dane, o które muszą być bezpieczne. Wykradnięcie ich przez atakujących może spowodować poważne konsekwencje związane z ich udostępnieniem osobom nieupoważnionym. Uzyskane dane mogą zostać użyte do ataków na klientów, wysyłania spamu, maili z linkami, które mogą kierować do złośliwego oprogramowania., prób przejęcia kont na innych serwisach.

Jak rozwiązać problem z zainfekowaną stroną?

Usunięcie infekcji oraz jej skutków na własną rękę może być nie tylko trudne, ale i ryzykowne. Wymaga to dogłębnego sprawdzenia wielu elementów strony – od plików źródłowych, przez bazy danych, po konfiguracje serwera – a także przeprowadzenia często dziesiątek drobnych, lecz kluczowych zmian. Brak doświadczenia może spowodować pominięcie ukrytych luk, co prowadzi do ponownej infekcji lub utraty danych.

Zainfekowane URL widoczne w Google

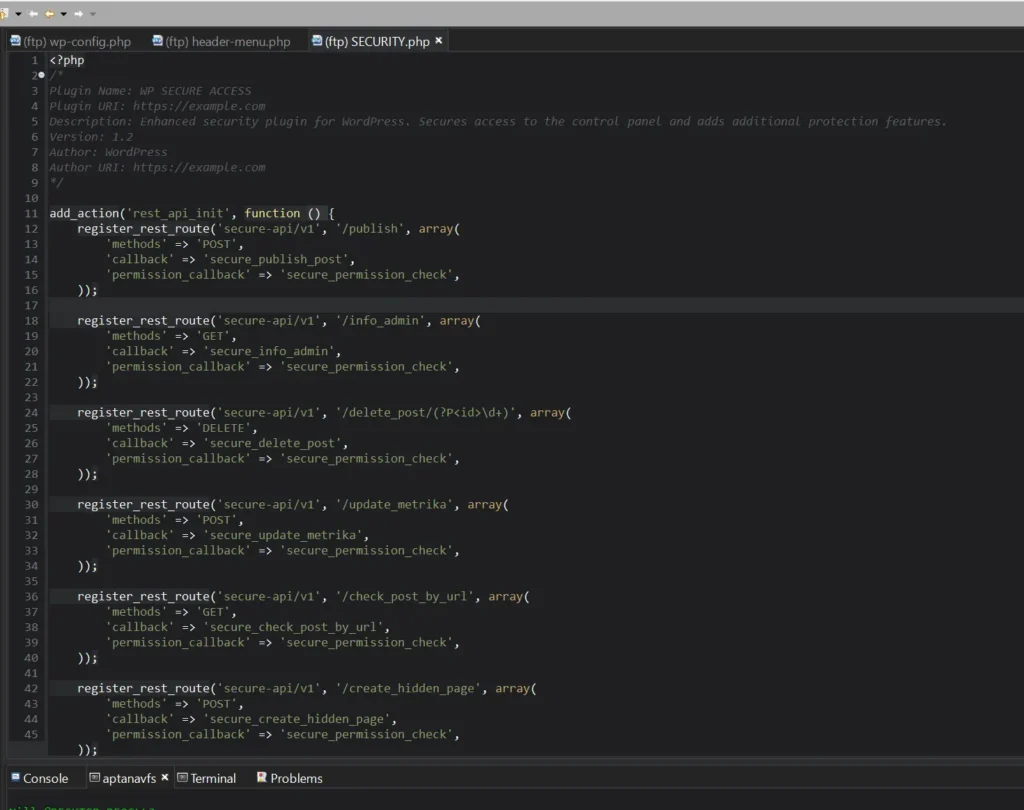

Wtyczka udająca wtyczkę zabezpieczającą

Korzystając z naszej pomocy, otrzymasz kompleksowe wsparcie:

- Dokładna analiza całej witryny i serwera, aby wykryć wszystkie ślady ataku.

- Bezpieczne usunięcie złośliwego kodu bez ryzyka uszkodzenia strony.

- Wzmocnienie zabezpieczeń, by podobny problem nie powtórzył się w przyszłości.

- Odzyskanie utraconych funkcji i danych, tak aby Twoja strona działała jak nowa.

Dzięki temu oszczędzisz czas, nerwy i pieniądze, a Twoja witryna wróci do pełnej sprawności – bez ryzyka i niepewności.

Przykład, którym ostatnio zajmowaliśmy się.

Klient zwrócił się do nas z potencjalnie zainfekowaną stroną www, która była słabo widoczna w Google. Po analizie wykryliśmy wiele nieprawidłowości. Wersja systemu CMS była nieaktualna, podobnie jeśli chodzi o motyw i większość używanych wtyczek. Dodatkowo w plikach na serwerze znaleźliśmy podejrzane wtyczki, które nie były widoczne na zapleczu systemu CMS, ale były obecne na serwerze. Po sprawdzeniu w Google zauważyliśmy setki spamowych linków zgłoszonych z domeny Klienta. Dodatkowo na zapleczu widzieliśmy kilkadziesiąt spamowych wpisów. Klient na własną rękę usunął zainfekowane pliki (zgłoszone mu przez operatora serwera), lecz nie usunął wszystkich zmian zrobionych przez atakujących. Oznaczało to, że mimo częściowego usunięcia problemu, on nadal występował. Atakujący mieli nieograniczony dostęp do plików strony przez pozostawionego „backdoora” i konta administratorów.

Jak sobie poradziliśmy z tym? Kiedy trafiła do nas ta strona, była zainfekowana i niebezpieczna dla odwiedzających. Po dokładnej analizie znaleźliśmy wszystkie zagrożenia, usunęliśmy złośliwe pliki i przywróciliśmy witrynę do pełnej sprawności. Zaktualizowaliśmy cały system, motyw i wtyczki, wyczyściliśmy bazę danych, usunęliśmy podejrzane konta administratorów i ustawiliśmy nowe, silne hasła.

Na koniec wzmocniliśmy zabezpieczenia i zgłosiliśmy stronę do ponownej indeksacji w Google, aby odzyskała widoczność.

Efekt? Strona jest w 100% bezpieczna, szybka i ponownie widoczna w wyszukiwarce. Klient powiedział nam, że telefony od jego klientów znów zaczęły dzwonić – a to najlepszy dowód, że misja zakończyła się sukcesem.